Cyber Kill Chain, o lo que siempre quisiste saber sobre ello

Cyber Kill Chain es un modelo de defensa diseñado para ayudar a mitigar los ataques más avanzados en la red.

La Cyber Kill Chain se ha convertido en un lista de pautas que deben tenerse en cuenta para saber cómo se están haciendo las cosas en materia de seguridad, si las empresas están verdaderamente protegidas y, en caso de un incidente, dónde podría haberse roto la cadena.

Inventado por el equipo de incidentes de la empresa de seguridad Lockheed Martin, este modelo ha sido seguido por muchos expertos de seguridad, algunos de los cuales han buscado su evolución.

Dicen que hay que pensar en esta Cyber Kill Chain como si de una cadena de ataque se tratara, del camino que un intruso tiene que dar para penetrar en los sistemas y llevar a cabo sus ataques. También sirve para establecer las políticas, estudiar las tecnologías de defensa disponibles y calcular los costes de un fracaso.

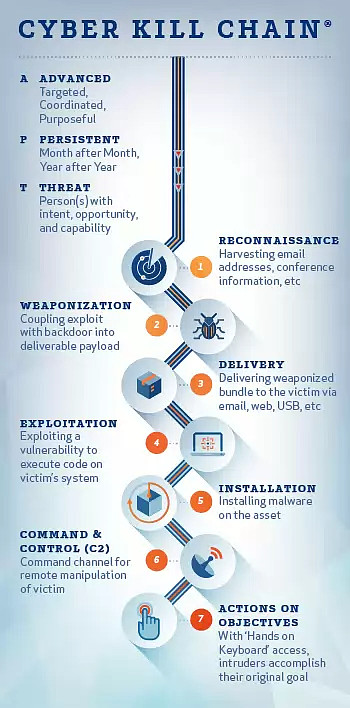

Las siete fases de la Kill Chain son:

- Reconocimiento: aprender sobre el objetivo utilizando diversas técnicas.

- Creación del arma: adecuación del código malware al medio sobre el que se buscará la infección.

- Entrega: transmitir el código malware a través de algún medio.

- Explotación: aprovechar alguna vulnerabilidad en el software o error humano para ejecutar el software malicioso.

- Instalación: el software malicioso se asegura de poder ejecutarse de forma permanente en el equipo infectado.

- Comandos & Control (C2): el malware se comunica con su central, proporcionando a los atacantes control remoto.

- Acciones sobre los objetivos: se procede al robo o a la ejecución de lo que se planteara hacer.

Cyber Kill Chain: gestionando la seguridad

Aunque en realidad no sabemos con exactitud si se han seguido estas pautas o no, lo cierto es que su existencia de poco parecieron servir a Target, Home Deport o JP Morgan, que han sufrido algunos de los mayores ciberataques de todos los tiempos. ¿Significa eso que la Cyber Kill Chain se ha visto superada?

Eso es lo que parece pensar Corey Nachreiner, director de Estrategia de Seguridad e Investigación de WatchGuard, que a través de un artículo de opinión publicado en SiliconWeek.es, ya habla de Kill Chain 3.0.

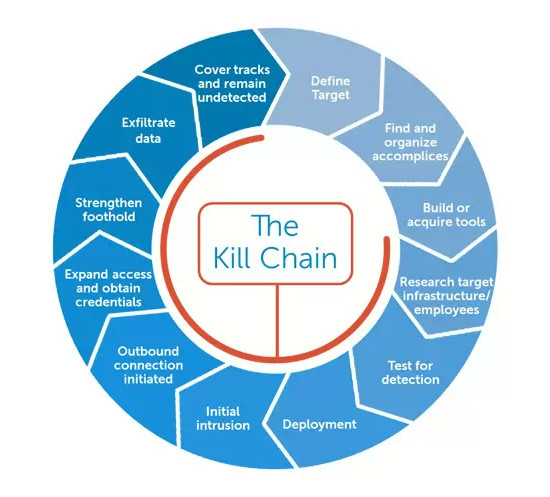

Nachreiner se plantea si este modelo es eficaz y propone “contar con un paso adicional que refleje esta etapa en la que se logra nuevos privilegios y acceso a otros equipos dentro de la propia red”. En concreto, el Kill Chain 3.0 del experto de seguridad de WatchGuard quedaría de la siguiente forma:

- Reconocimiento

- Creación del arma Entrega

- Explotación

- Instalación Infección

- Comandos & Control

>> Salto a nuevos equipos y pivotaje

- Objetivo / Filtración

Dice también el experto que con este cambio básico “es posible asignar un conjunto de defensas viable para cada una de las fases del Kill Chain del que asegura que es, en su versión 3.0 “un gran modelo para la prevención de ataques avanzados”.

Y tú, ¿practicas el Kill Chain?